Introdução:

Esta é a décima terceira parte do Tutorial de TCP/IP. Na

Parte 1 tratei dos aspectos básicos do protocolo TCP/IP. Na

Parte 2 falei sobre cálculos binários, um importante tópico para entender sobre redes, máscara de sub-rede e roteamento. Na

Parte 3 falei sobre Classes de endereços, na

Parte 4 fiz uma introdução ao roteamento e na

Parte 5 apresentei mais alguns exemplos e análises de como funciona o roteamento e na

Parte 6 falei sobre a Tabela de Roteamento. Na

Parte 7 tratei sobre a divisão de uma rede em sub-redes, conceito conhecido como subnetting. Na

Parte 8

fiz uma apresentação de um dos serviços mais utilizados pelo TCP/IP,

que é o Domain Name System: DNS. O DNS é o serviço de resolução de

nomes usado em todas as redes TCP/IP, inclusive pela Internet que, sem

dúvidas, é a maior rede TCP/IP existente. Na

Parte 9 fiz uma introdução ao serviço Dynamic Host Configuration Protocol – DHCP. Na

Parte 10 fiz uma introdução ao serviço Windows Internet Name Services – WINS. Na

Parte 11 falei sobre os protocolos TCP, UDP e sobre portas de comunicação. Na

Parte 12,

mostrei como são efetuadas as configurações de portas em diversos

aplicativos que você utiliza e os comandos do Windows 2000/XP/2003

utilizados para exibir informações sobre portas de comunicação.

Nesta décima terceira parte você aprenderá sobre a

instalação e configuração do protocolo TCP/IP no Windows 2000

Professional ou Windows 2000 Server. Apresentarei, em detalhes, a

configuração do protocolo TCP/IP no Windows 2000. Mostrarei como fazer

as configurações do protocolo TCP/IP, desde as configurações básicas de

número IP e máscara de sub-rede (em computadores que usarão IP fixo,

ao invés de obter as configurações a partir de um servidor DHCP), até

configurações mais avançadas, tais como definir filtros para o

protocolo TCP/IP.

Instalação e configuração do protocolo TCP/IP

É muito pouco provável que você não tenha instalado o

TCP/IP em seu computador, principalmente se ele faz parte da rede da

empresa ou de uma rede doméstica. Mas pode acontecer de o TCP/IP, por

algum motivo, não ter sido instalado. O TCP/IP é o protocolo padrão no

Windows 2000 e é instalado durante a própria instalação do Sistema

Operacional. Já no Windows Server 2003 o TCP/IP é instalado,

obrigatoriamente, e não pode ser desinstalado. Mas se por algum motivo,

o TCP/IP tiver sido desinstalado no Windows 2000 ou não tiver sido

instalado durante a instalação do Windows 2000, você poderá instalá-lo

quando for necessário.

Neste tópico apresentarei diversos exemplos de

configuração do protocolo TCP/IP. Em todos eles, você terá que acessar

as propriedades da interface de rede, na qual o TCP/IP será

configurado. É importante salientar que você pode ter mais de uma placa

de rede instalada no Windows 2000. Neste caso, as configurações do

protocolo TCP/IP são separadas e individualizadas para cada placa e

interface de rede. Você deve utilizar um número IP diferente em cada

interface. A seguir descrevo os passos para acessar as propriedades da

interface de rede a ser configurada. Estes passos serão necessários nos

diversos exemplos deste tópico. Nos próximos exemplos, não repetirei

todos os passos para acessar as propriedades da interface de rede a ser

configurada. Ao invés disso, utilizarei somente a expressão: “Acesse

as propriedades de rede da interface a ser configurada”. Muito bem,

vamos aos exemplos práticos.

Exemplo: Para acessar as propriedades da interface de rede a ser configurada, siga os passos indicados a seguir:

1. Faça o logon como Administrador ou com uma conta com permissão de administrador.

2. Abra o Painel de controle: Iniciar -> Configurações -> Painel de controle.

3. Dê um clique duplo na opção Conexões dial-up e de rede.

4. Será exibida uma janela com todas as conexões

disponíveis. Clique com o botão direito do mouse na conexão a ser

configurada e, no menu de opções que é exibido, clique em Propriedades.

5. Pronto, será exibida a janela de propriedades da conexão, na qual você poderá fazer diversas configurações.

No próximo exemplo mostrarei como instalar o protocolo

TCP/IP, caso este tenha sido desinstalado ou não tenha sido instalado

durante a instalação do Windows 2000.

Exemplo: Para instalar o protocolo TCP/IP, siga os passos indicados a seguir:

1. Acesse as propriedades de rede da interface a ser configurada.

2. Na janela de propriedades da conexão dê um clique em Instalar...

3. Será aberta a janela para que você selecione o

tipo de componente de rede a ser instalado. Selecione a opção

Protocolo, conforme indicado na Figura a seguir:

Selecionando o tipo de componente a ser instalado.

Selecionando o tipo de componente a ser instalado.

4. Após ter selecionado a opção Protocolo clique em Adicionar...

5. Em poucos instantes será exibida a lista de protocolos disponíveis.

6. Marque a opção TCP/IP e clique em OK.

7. O TCP/IP será instalado e você estará de volta

à guia Geral de configurações da interface de rede. Observe que o

TCP/IP já é exibido na lista de componentes instalados. Clique em OK

para fechar a janela de propriedades da interface de rede.

O próximo passo é configurar o protocolo TCP/IP. No

exemplo a seguir, mostrarei como configurar as diversas opções do

protocolo TCP/IP. É importante lembrar que, se você tiver mais de uma

placa de rede instalada, as configurações do TCP/IP serão separadas para

cada placa (diz-se cada interface).

Nota: Para uma descrição

detalhada das opções de configuração, tais como número IP, máscara de

sub-rede, servidor DNS, servidor WINS, Default Gateway e assim por

diante, consulte a

Parte 2.

Exemplo: Para configurar o protocolo TCP/IP, siga os passos indicados a seguir:

1. Acesse as propriedades de rede da interface a ser configurada.

2. Na janela de propriedades da conexão dê um clique em Protocolo Internet (TCP/IP) para selecioná-lo.

3. Clique em Propriedades. Nesta janela você deve

informar se as configurações do TCP/IP serão obtidas a partir de um

servidor DHCP (Obter um endereço IP automaticamente) ou se estas

configurações serão informadas manualmente (Usar o seguinte endereço

IP). Ao marcar a opção Usar o seguinte endereço IP, você deverá

informar um número IP a ser utilizado, a máscara de sub-rede, o número

IP do Gateway padrão e o número IP de um ou dois servidores DNS,

conforme exemplo da Figura a seguir:

Configurando o TCP/IP manualmente.

Configurando o TCP/IP manualmente.

4. Além das configurações básicas, da tela da

Figura anterior, você pode configurar uma série de opções avançadas do

protocolo TCP/IP. Para acessar a janela de configurações avançadas,

clique em Avançado... Será aberta a janela de configurações avançadas,

com a guia Configurações IP selecionada por padrão, conforme indicado

na Figura a seguir:

Janela para cofigurações IP.

Janela para cofigurações IP.

5. É possível ter mais de um endereço IP

associado com a mesma placa de rede. O que não é permitido é ter o

mesmo número IP, associado a duas ou mais placas de rede. Para

adicionar um novo número IP, clique em

Adicionar...,

abaixo da lista de endereços IP configurados. Será aberta a janela

Endereço TCP/IP (muito mal traduzida por sinal). Para adicionar um novo

endereço basta digitá-lo no campo IP, digite a respectiva máscara de

sub-rede e clique em Adicionar. Você estará de volta à janela de

configurações avançadas do TCP/IP e o novo endereço IP já será exibido

na lista. A partir de agora, a nova interface está com dois endereços

IP. Você pode adicionar mais endereços IP, utilizando o botão

Adicionar... e preenchendo as informações necessárias.

6. Você também pode ter mais de um default

gateway configurado. Neste caso, quando o primeiro default gateway da

lista estiver indisponível, o TCP/IP tenta utilizar o segundo e assim

por diante. Para adicionar mais um default gateway, clique em

Adicionar..., abaixo da lista de default gateways configurados. Será

aberta a janela para que você informo o número IP do novo default

gateway e o respectivo custo, em número de hopes. Se você quer que um

default gateway seja utilizado somente como contingência, no caso de

nenhum outro gateway estar disponível, configure-o com um valor elevado

para o custo. Digite as informações do novo gateway e clique em OK.

Pronto, o novo número já será exibido na guia de Configurações IP.

7. Clique na guia DNS. Serão exibidas as opções indicadas na Figura a seguir:

A guia para configuração do DNS.

A guia para configuração do DNS.

8. Nesta guia você informa o endereço IP de um ou

mais servidores DNS. Para acrescentar novos servidores, basta utilizar

o botão Adicionar... Você pode alterar a ordem dos servidores DNS na

lista, clicando nos botões com o desenho de uma flecha para cima ou

para baixo. É importante descrever como o Windows utiliza a lista de

servidores DNS. As consultas são enviadas para o primeiro servidor da

lista. Se este servidor não conseguir responder a consulta, esta não

será enviada para os demais servidores da lista. O segundo servidor da

lista somente será pesquisado se o primeiro servidor estiver off-line e

não estiver respondendo; o terceiro servidor da lista somente será

pesquisado se o primeiro e o segundo servidor DNS estiverem off-line e

não estiverem respondendo e assim por diante. Nesta guia você também

pode configurar as seguintes opções:

- Acrescentar sufixo DNS primário e específicos de cada conexão:

O sufixo DNS é configurado na guia Identificação de rede, das

propriedades do meu Computador. Por exemplo, um computador com o nome

micro01.abc.com, tem como sufixo DNS abc.com. Esta opção especifica que

a resolução de nomes não qualificados (por exemplo micro01.abc.com é

um FQDN, ou seja, um nome completamente qualificado, já micro01 é um

nome não qualificado, ou seja, sem o domínio como sufixo) usados neste

computador seja limitada aos sufixos do domínio do sufixo primário e

todos os sufixos específicos da conexão. Os sufixos específicos da

conexão são configurados em Sufixo DNS para esta conexão. O sufixo DNS

primário é configurado clicando em Propriedades, na guia Identificação

de rede (disponível em Sistema, no Painel de controle). Por exemplo, se

o sufixo do seu domínio primário for abc.com e você digitar ping xyz

em um prompt de comando, o Windows 2000 consultará xyz.abc.com. Se você

também configurar um nome de domínio específico de conexão em uma das

suas conexões para vendas.abc.com, o Windows 2000 consultará

xyz.abc.com e xyz.vendas.abc.com. A lista de domínios que será

pesquisada, quando você digita um nome não qualificado, também é

definida nesta guia, conforme será explicado logo a seguir.

- Acrescentar sufixos pai do sufixo DNS primário:

Especifica se a resolução de nomes não qualificados usados neste

computador inclui os sufixos pai do sufixo DNS primário e o domínio de

segundo nível. O sufixo DNS primário é configurado clicando em

Propriedades na guia Identificação de rede (disponível na opção Sistema

do Painel de controle). Por exemplo, se o sufixo DNS primário for

vendas. abc.com e você digitar ping xyz no prompt de comando, o

Windows 2000 também consultará vendas.abc.com e abc.com.

- Acrescentar estes sufixos DNS (em ordem):

Especifica que a resolução de nomes não qualificados usados neste

computador seja limitada aos sufixos do domínio listados no campo

“Acrescentar estes sufixos DNS”. Os sufixos DNS específicos da conexão e

primários não serão usados para resolução de nomes não qualificados.

Ao marcar esta opção, você deve especificar uma lista de sufixos que

deverá ser utilizada, para a tentativa de resolução de nomes não

qualificados. Por exemplo, se nesta lista você acrescentar os seguintes

sufixos: sul.vendas.abc.com, vendas.abc.com e abc.com, nesta ordem, ao

digitar ping xyz, o Windows tentará localizar este host, utilizando os

seguintes nomes: xyz.sul.vendas.abc.com, xyz.vendas.abc.com e

xyz.abc.com. Para acrescentar um novo sufixo basta marcar esta opção e

utilizar o botão Adicionar. Você também pode alterar a ordem dos

sufixos clicando nos botões com a seta para cima e seta para baixo.

Para remover um sufixo basta selecioná-lo na lista e clicar em Remover.

- Registrar endereços desta conexão no DNS:

Especifica que o computador tente o registro dinâmico no DNS, dos

endereços IP desta conexão com o nome completo deste computador, como

especificado na guia Identificação de rede (disponível em Sistema no

Painel de Controle).

- Usar o sufixo DNS desta conexão no registro do DNS:

Especifica se a atualização dinâmica do DNS será usada para registrar

os endereços IP e o nome de domínio específico desta conexão. O nome

DNS específico desta conexão é a concatenação do nome do computador

(que é o primeiro rótulo do nome completo do computador) e o sufixo DNS

desta conexão. O nome completo do computador é especificado na guia

Identificação de rede (disponível em Sistema, no Painel de controle). Se

a caixa de seleção Registrar os endereços desta conexão no DNS estiver

selecionada, o registro é uma adição ao registro do DNS do nome

completo do computador.

8. Defina as configurações desejadas e clique na guia WINS. Serão exibidas as opções indicadas na Figura a seguir:

A guia para configuração do WINS.

A guia para configuração do WINS.

9. Nesta guia você informa o endereço IP de um ou

mais servidores WINS. Para acrescentar novos servidores, basta

utilizar o botão Adicionar... Você pode alterar a ordem dos servidores

WINS na lista, clicando nos botões com o desenho de uma flecha para

cima ou para baixo. É importante descrever como o Windows utiliza a

lista de servidores WINS. As consultas são enviadas para o primeiro

servidor da lista. Se este servidor não conseguir responder a consulta,

esta não será enviada para os demais servidores da lista. O segundo

servidor da lista somente será pesquisado se o primeiro servidor estiver

off-line e não estiver respondendo; o terceiro servidor da lista

somente será pesquisado se o primeiro e o segundo servidor WINS

estiverem off-line e não estiverem respondendo e assim por diante.

Nesta guia você também pode configurar as seguintes opções:

- Ativar exame de LMHOSTS:

Especifica se será usado um arquivo Lmhosts para a resolução de nomes

NetBIOS. O arquivo Lmhosts será usado para resolver os nomes de NetBIOS

de computadores remotos para um endereço IP. Clique em Importar

LMHOSTS para importar um arquivo para o arquivo Lmhosts.

- Ativar NetBios sobre TCP/IP:

Especifica que esta conexão de rede usa o NetBIOS sobre TCP/IP (NetBT) e

o WINS. Quando um endereço IP é configurado manualmente, esta opção é

selecionada por padrão para ativar o NetBIOS e o uso do WINS para este

computador. Essa configuração será necessária se este computador se

comunicar pelo nome com computadores que usam versões anteriores do

Windows (Windows 95/98, NT 4.0, etc.). Antes de alterar esta opção,

verifique se não é necessário usar nomes de NetBIOS para esta conexão

de rede. Por exemplo, se você se comunicar somente com outros

computadores que estejam executando o Windows 2000 ou computadores na

Internet que usam o DNS.

- Desativar NetBios sobre TCP/IP:

Desativa o uso de NetBios sobre TCP/IP. Pode ser utilizada em uma rede

baseada apenas em versões do Windows tais como Windows 2000, Windows XP

e Windows Server 2003.

- Usar a configuração NetBios do servidor DHCP:

Especifica que esta conexão de rede obtenha suas configurações de

NetBIOS sobre TCP/IP (NetBT) e de WINS, a partir de um servidor DHCP.

Quando um endereço IP é obtido automaticamente, esta

opção fica selecionada por padrão de forma que o computador use as

definições de configuração do NetBT conforme elas forem sendo

fornecidas opcionalmente pelo servidor DHCP quando ele obtiver um

endereço IP usando o DHCP. Você deve selecionar esta opção somente se o

servidor DHCP estiver configurado para fornecer todas as opções de

configuração de WINS para os clientes.

10. Defina as configurações desejadas e clique na guia Opções. Serão exibidas as opções indicadas na Figura a seguir:

A guia para configuração Opções.

A guia para configuração Opções.

11. Nesta janela você pode configurar se a

interface que está sendo configurada deve ou não utilizar uma das

diretivas de IPSec habilitadas (caso haja alguma diretiva habilitada) e

também pode definir filtros com base no protocolo e na porta de

comunicação. Para habilitar o uso de uma das diretivas do IPSec, clique

em Segurança de IP para marcar esta opção e em seguida clique em

Propriedades.

12. Será aberta a janela Segurança de IP. Para

habilitar o IPSec clique em Usar esta diretiva de segurança IP e, na

lista de diretivas, selecione a diretiva a ser aplicada, conforme

exemplo da Figura a seguir e clique em OK. Você estará e volta à janela

de propriedades Avançadas do TCP/IP.

Selecionando uma direitva de IPSec.

Selecionando uma direitva de IPSec.

13. Para definir um filtro clique em Filtragem de

TCP/IP e em seguida no botão Propriedades. Será exibida a janela para

definição de filtros. Nesta janela você tem as seguintes opções:

- Ativar filtragem de TCP/IP (todos os adaptadores):

Ao marcar esta opção você especifica se a filtragem de TCP/IP será

ativada para todos os adaptadores. A filtragem de TCP/IP especifica os

tipos de tráfego de entrada destinados para este computador que serão

permitidos. Para configurar a filtragem de TCP/IP, selecione esta caixa

de seleção e especifique os tipos de tráfego TCP/IP permitidos para

todos os adaptadores neste computador em termos de protocolos IP,

portas TCP e portas UDP. Você deve ter cuidado ao usar os filtros, para

não desabilitar portas que sejam necessárias para os serviços básicos

de rede, tais como DNS, DHCP, compartilhamento de pastas e impressoras e

assim por diante.

14. Vamos aplicar um exemplo de filtro. O FTP usa o

protocolo TCP na porta 21. Para o nosso exemplo, para as portas TCP,

vamos permitir apenas o uso do FTP na porta 21. Marque a opção Ativar

filtragem de TCP/IP (todos os adaptadores). Em seguida marque a opção

Permitir somente nas portas TCP. Clique em Adicionar... Será exibida a

janela adicionar filtro, para que você adicione o número da porta.

Digite 21, conforme indicado na Figura a seguir e clique em OK.

Informando o número da porta.

Informando o número da porta.

15. Você estará de volta à janela Filtragem de

TCP/IP, com a porta TCP/21 já adicionada, conforme indicado na Figura a

seguir:

A janela Filtragem de TCP/IP.

A janela Filtragem de TCP/IP.

16. Clique em OK. Você estará de volta a janela de configurações avançadas do TCP/IP. Clique em OK para fechá-la.

17. Você estará de volta à janela de configurações da interface de rede. Clique em Fechar para fechá-la.

Muito bem, você acabou de ver um exemplo de como configurar o protocolo TCP/IP.

Conclusão

Na

Parte 11 do tutorial fiz uma

apresentação dos protocolos TCP e UDP, os quais são responsáveis pelo

transporte de pacotes em redes baseadas no TCP/IP. Você também aprendeu

sobre as diferenças entre os protocolos TCP e UDP e sobre o conceito

de porta de comunicação. Na

Parte 12 mostrei alguns exemplos práticos de utilização de portas e o comando netstat e suas várias opções.

Nesta parte do tutorial mostrei como instalar e

configurar o protocolo TCP/IP. Você aprendeu desde as configurações

básicas, até configurações avançadas, tais como WINS, DNHS, IPSec e

Filtros IP.

iPhone e outros smartphones costumam sofrer com defeitos recorrentes (Foto: Allan Melo/TechTudo)

iPhone e outros smartphones costumam sofrer com defeitos recorrentes (Foto: Allan Melo/TechTudo) Usuário mostra Galaxy S3 com a tela quebrada

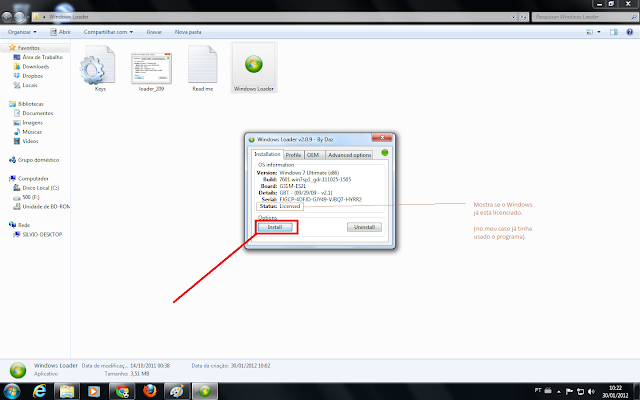

Usuário mostra Galaxy S3 com a tela quebrada Aplicativo EZ Droid pede para ser fechado no

Aplicativo EZ Droid pede para ser fechado no Seque imediatamente o smartphone quando

Seque imediatamente o smartphone quando Ameaças virtuais (Foto: Arte/TechTudo)

Ameaças virtuais (Foto: Arte/TechTudo) Firewall (Foto: Reprodução)

Firewall (Foto: Reprodução) ZoneAlarm (Foto: Divulgação)

ZoneAlarm (Foto: Divulgação) Outpost (Foto: Divulgação)

Outpost (Foto: Divulgação) Avast! Free Antivirus (Foto: Divulgação)

Avast! Free Antivirus (Foto: Divulgação) Avira AntiVir (Foto: Divulgação)

Avira AntiVir (Foto: Divulgação) Ad-Aware (Foto: Divulgação)

Ad-Aware (Foto: Divulgação) Spyware Doctor (Foto: Divulgação)

Spyware Doctor (Foto: Divulgação) Password (Foto: Reprodução)

Password (Foto: Reprodução)