A recente onda de ataques a importantes servidores no mundo – como os

sites do Governo brasileiro, e a PlayStation Network, da Sony, por

exemplo – fez muita gente se perguntar “será que o meu computador está

protegido?”. A resposta, apesar de frustrante, é “Não!”, e seria ilusão

pensar que, se até a NASA e o FBI já foram invadidos, nós, 'meros

mortais', estaríamos imunes.

Em geral, o método de ataque mais comumente utilizado pelos hackers é o

DoS (Denial of Service, em português,

Ataque de Negação de Serviço).

Ao contrário do que muitos pensam, esse tipo de ataque não utiliza

diretamente os computadores utilizados pelos próprios hackers, mas

servidores externos e até mesmo computadores comuns, como esse aí na sua

frente.

Ameaças virtuais (Foto: Arte/TechTudo)

Ameaças virtuais (Foto: Arte/TechTudo)

Tirando o fato de que o seu computador possivelmente não seja tão

interessante para os hackers quanto os da NASA ou os do FBI, existem

algumas medidas que podem ser adotadas por você para dificultar uma

“invasão” desse tipo e

proteger o seu computador contra hackers.

A principal delas é a utilização de um bom firewall, que são

dispositivos responsáveis por controlar o tráfego de dados entre

computadores e a rede externa.

Obviamente, a utilização de antivirus e antimalwares - além de senhas

seguras e bom senso durante a “navegação” - também é um importante fator

para aumentar a segurança do seu computador.

Para facilitar, o

TechTudo criou este

guia de segurança digital com importantes dicas sobre

como deixar o seu computador mais seguro.

Abaixo, listaremos algumas opções (gratuitas e pagas) de firewalls,

antivírus e antispyware, bem como dicas para tornar seus hábitos de

navegação mais seguros.

Importante: os softwares listados abaixo devem ser

utilizados individualmente - apenas um antivírus, um antispyware e um

firewall. A utilização simultânea de mais de um programa da mesma

categoria, como dois antivirus, pode causar conflitos entre as

ferramentas de proteção e impedir o correto funcionamento da mesma,

reduzindo sua eficácia.

Firewall

Firewall (Foto: Reprodução)

Firewall (Foto: Reprodução)

Como explicado anteriormente, um firewall (algo como "barreira de

fogo", em português) é um software responsável por criar diretivas de

segurança para o tráfego de dados, criando "barreiras" às ameaças

presentes na rede externa, por meio do monitoramento das portas do

computador - o

equivalente a uma portaria de prédio, só que no seu computador.

A não-utilização de um firewall deixa o computador desprotegido e

vulnerável ao acesso de pessoas e softwares mal-intencionados, deixando

as portas (de conexão do computador) livres para que qualquer um acesse.

Desde o XP, lançado em 2001, o sistema operacional Windows passou a incluir um serviço de firewall próprio em seu sistema, o

Windows Firewall.

Porém, muitos usuários, por motivos diversos, optam por utilizar

serviços de firewall independentes, escolhendo entre as diversas opções

disponíveis no mercado.

É importante lembrar que o "firewall adequado" varia de acordo com as

características de navegação de cada usuário, assim como suas

necessidades. O principal motivo para isso é que a maioria dos softwares

necessita de configurações iniciais e de um tempo para se adaptar ao

sistema e à forma de utilização do internauta.

ZoneAlarm Firewall:

versão gratuita do famoso Zone Alarm Pro Firewall, considerado por

muitos o melhor firewall da atualidade. Com várias ferramentas de

segurança e recursos para monitoramento ativo do computador, o

ZoneAlarm

promete proteção total contra ataques virtuais e conteúdos maliciosos,

exibindo alertas e notificações sempre que uma atividade suspeita é

detectada.

ZoneAlarm (Foto: Divulgação)

ZoneAlarm (Foto: Divulgação)

Comodo Firewall: o

Comodo Firewall é

uma das melhores opções gratuitas do mercado. O software faz parte da

suite de proteção Comodo Internet Security, composta por firewall,

antivirus e software de manutenção. O firewall Comodo exige um pouco de

paciência para ser configurado e para identificar, permitir ou bloquear

(caso seja detecada uma ameaça) as atividades do computador, mas é muito

bom.

Outpost (Foto: Divulgação)

Outpost (Foto: Divulgação)

Outpost Firewall Free:

assim como o ZoneAlarm, o Outpost possui uma versão paga, o Outpost

Firewall Pro. Apesar de possuir menos recursos que a versão comercial, o

Outpost Free é uma ótima ferramenta de proteção e

cumpre com as funções de um bom firewall. O software também possui

recursos de monitoramento em tempo real e, graças ao seu banco de dados,

é capaz de identificar e impedir o acesso das principais ameaças

virtuais.

Antivírus

Existem diversos tipos de vírus na internet e, graças à constante

produção dessas "pragas virtuais", muitos ainda não foram identificados.

Suas ações variam desde simples modificações no sistema até a liberação

do acesso de usuários externos (hackers), que podem utilizar seu

computador como ferramenta para a realização de ataques.

Por esse motivo, mais importante do que a própria escolha de um

software antivírus é a atualização constante de os bancos de dados,

disponibilizados regularmente pelas empresas desenvolvedoras com as

principais ameaças detectadas. Além disso, a realização de verificações

periódicas também é outro fator que reduz os riscos de ataques e

invasões.

Avast! Free Antivirus (Foto: Divulgação)

Avast! Free Antivirus (Foto: Divulgação)

avast! Free Antivirus: versão gratuita do famoso

Avast,

um dos antivírus mais utilizados em todo o mundo. Para sua nova versão,

a empresa desenvolvedora promete, além de uma interface mais bonita,

ferramentas mais leves e eficientes de proteção e detecção de vírus e

spywares, além do tradicional superbanco de dados, atualizado

regularmente com as principais pragas da internet.

Avira AntiVir Personal Free:

outra excelente alternativa para internautas que desejam um antivírus

gratuito, porém leve e eficaz. Com sua ferramenta de detecção em tempo

real, o

Avira mantém o computador constantemente

protegido. O software também monitora as ações dos usuários e os sites

visitados, realizando buscas por atividades suspeitas e páginas

potencialmente prejudiciais.

Avira AntiVir (Foto: Divulgação)

Avira AntiVir (Foto: Divulgação)

Kaspersky: o

Kaspersky

é um antivírus pago, e já foi considerado o melhor do mercado por sites

especializados em softwares de proteção. O aplicativo protege o

computador contra vírus, worms, cavalos de troia, spywares e outros

tipos de malware, baseando suas ferramentas de detecção e remoção em um

banco de dados constantemente atualizado. Nesta versão para download, o

Kaspersky está disponível para teste durante 30 dias.

Antispyware

Spyware (programas espiões) é um tipo de malware, responsável por

invadir o seu computador e, sem o seu conhecimento ou autorização,

transmitir dados confidenciais (como sua senha do banco, e-mail ou rede

social) para uma rede externa. Com isso, a praga torna o sistema

vulnerável e passível de ser utilizado por usuários maliciosos.

Da mesma forma que os programas antivírus, os antispywares têm a função

de impedir o acesso de pragas aos dados, identificando e removendo as

que, eventualmente, já tenham sido instalado. A atualização constante

dos softwares e a utilização conjunta de um antivírus - alguns vírus

contém spywares - são as melhores formas de aumentar a segurança do seu

computador.

Ad-Aware (Foto: Divulgação)

Ad-Aware (Foto: Divulgação)

Ad-Aware:

ferramenta desenvolvida pela Lavasoft e especializada na detecção e

remoção de spywares presentes no sistema. O software já foi considerado o

melhor de sua categoria por alguns sites especializados e ainda é uma

das melhores opções gratuitas. O

Ad-Aware é capaz de

detectar vírus, trojans, rootkits, keyloggers e diversos outros tipos de

códigos potencialmente maliciosos presentes nos computadores.

ZoneAlarm Anti-Spyware:

o ZoneAlarm aparece novamente na lista, dessa vez sob a forma de uma

poderosa ferramenta para detecção e remoção de spywares e outras

ameaças. Além do tradicional método de identificar e remover arquivos

maliciosos já instalados no sistema, o

ZoneAlarm Anti-Spyware possui o diferencial de identificar ameaças antes que elas cheguem ao computador e impedir o acesso.

Spyware Doctor: assim como o Ad-Aware, o

Spyware Doctor

também possui ferramentas integradas para a detecção de vírus e outros

tipos de códigos maliciosos. O aplicativo é uma poderosa ferramenta para

proteção do computador e, no link para download acima, está disponível

para teste pelo período de 15 dias.

Spyware Doctor (Foto: Divulgação)

Spyware Doctor (Foto: Divulgação)

São muitas as alternativas de softwares disponíveis no mercado, e nós

listamos apenas algumas das mais famosas e conceituadas dentro de suas

categorias. Por motivos óbvios, alguns bons softwares ficaram de fora da

lista, o que não significa que eles sejam menos eficientes do que os

escolhidos (ou que não sejam recomendados pelo

TechTudo).

O objetivo desta matéria é alertar para os perigos da internet e para a

importância da utilização conjunta de softwares firewall, antivírus e

antispyware, ainda que não sejam os aqui listados, visto que cada

usuário possui necessidades e preferências específicas. Se desejar,

visite a

seção de segurança do TechTudo downloads e confira outros softwares disponíveis em nosso site.

Navegação

De nada adianta possuir as melhores ferramentas de proteção do mercado

se o usuário não tiver bons modos e bom senso durante a navegação. Seria

o mesmo que comprar um carro super seguro e, só por isso, se expor

constantemente ao perigo, realizando manobras imprudentes e dirigindo em

locais que não são seguros.

Sendo assim, o internauta deve estar sempre atento aos sites que

frequenta e evitar acessar páginas de procedência desconhecida ou com

conteúdo suspeito. Além disso, é importante também ter cuidado com os

e-mails e mensagens (spams) presentes em redes sociais e outros sites,

pois muitas vezes são enviados links para páginas falsas (phishing) ou

mesmo contendo spywares.

Um exemplo frequente dessa situação é o recebimento de supostos e-mails

de instituições financeiras ou de outras empresas com as quais o

usuário tenha alguma relação. Nesses casos, geralmente é solicitada

alguma espécie de confirmação de dados ou o direcionamento para uma

outra página, geralmente falsa e muito semelhante à original. Na dúvida,

não clique em nenhum link e entre em contato com a empresa em questão

para se informar sobre a veracidade da mensagem.

Por último, porém não menos importante, evite utilizar computadores

públicos para acessar sites em que seja necessário fornecer dados como

senha bancária e até mesmo a de uma conta de e-mail pessoal, já que a

sua caixa de entrada pode conter muitas outras informações úteis aos

hackers. Nesse último caso, a dica é possuir um e-mail principal, para

assuntos importantes, e um alternativo, para cadastro em sites e outras

atividades secundárias.

Criação de senhas

Password (Foto: Reprodução)

Password (Foto: Reprodução)

Para muita gente, a criação de senhas é uma tarefa que, de tão simples,

não merece atenção e não oferece nenhum perigo - e é exatamente com

esse pensamento que usuários mal-intencionados contam, pois, sem muito

esforço, conseguem descobrir muitas senhas e ter acesso a todo o

conteúdo que elas guardam.

Utilizar datas de nascimento, números de telefone, nomes de animais de

estimação ou sequências numéricas como senha não é uma atitude

recomendada e está longe de ser uma estratégia segura. Isso pode parecer

óbvio, mas estudos já comprovaram e, recentemente, a divulgação de

senhas pelo grupo hacker LulzSec confirmou que a senha "123456" continua

sendo a mais utilizada.

Se você não quer facilitar a vida dos hackers, opte por utilizar senhas

seguras, também chamadas de "senhas fortes". As principais dicas para a

criação de senhas desse tipo consistem em utilizar letras e números,

maiúsculas e minúsculas, e códigos com, no mínimo, seis caracteres. A

combinação desses elementos não impede, mas com certeza dificulta a ação

de hackers.

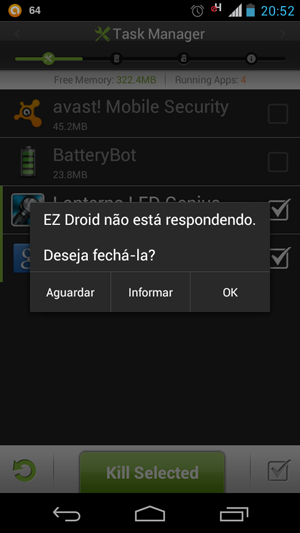

iPhone e outros smartphones costumam sofrer com defeitos recorrentes (Foto: Allan Melo/TechTudo)

iPhone e outros smartphones costumam sofrer com defeitos recorrentes (Foto: Allan Melo/TechTudo) Usuário mostra Galaxy S3 com a tela quebrada

Usuário mostra Galaxy S3 com a tela quebrada Aplicativo EZ Droid pede para ser fechado no

Aplicativo EZ Droid pede para ser fechado no Seque imediatamente o smartphone quando

Seque imediatamente o smartphone quando Ameaças virtuais (Foto: Arte/TechTudo)

Ameaças virtuais (Foto: Arte/TechTudo) Firewall (Foto: Reprodução)

Firewall (Foto: Reprodução) ZoneAlarm (Foto: Divulgação)

ZoneAlarm (Foto: Divulgação) Outpost (Foto: Divulgação)

Outpost (Foto: Divulgação) Avast! Free Antivirus (Foto: Divulgação)

Avast! Free Antivirus (Foto: Divulgação) Avira AntiVir (Foto: Divulgação)

Avira AntiVir (Foto: Divulgação) Ad-Aware (Foto: Divulgação)

Ad-Aware (Foto: Divulgação) Spyware Doctor (Foto: Divulgação)

Spyware Doctor (Foto: Divulgação) Password (Foto: Reprodução)

Password (Foto: Reprodução)